侵入に悪用される盗まれた認証やアカウント【IR中間レポート】

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「金銭目的の侵入に悪用され続ける窃取情報と正規アカウント」を再編集したものです。

FortiGuardインシデントレスポンス(IR)チームは2025年度の前半において、複数の業種で数多くのエンゲージメントを処理しました。その大半は、金銭的動機による攻撃に起因すると考えられます。調査した事案はそれぞれ異なる状況下にありましたが、明らかな共通点がいくつかありました。すなわち、攻撃者は「インプラント(埋め込み型マルウェア)を中心とした」侵入ではなく、正当なアカウントや正規のリモートアクセスツールを利用し続けています。

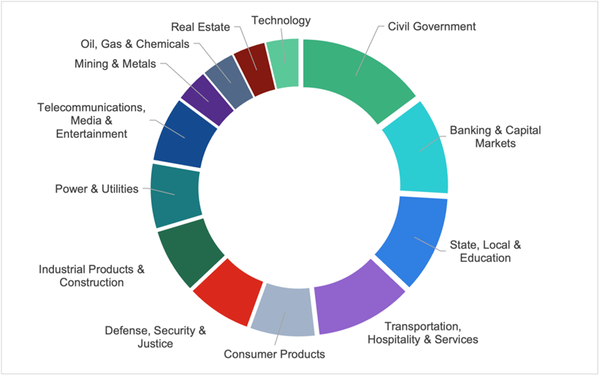

被害を受けた業種の分布は、「FortiRecon脅威インテリジェンスレポート(2025年上半期版)」の調査結果と合致しています。これは、外部で観測された認証情報流出の傾向と、FortiGuard IRエンゲージメントで確認された傾向が酷似していることを示しています。

これらの情報を総合すると、明確なパターンが見えてきます。つまり、金銭目的の攻撃者は幅広い業種を標的にしていますが、さほど複雑ではなくて実入りの良い、同じ手法を使用しています。

このアプローチは、脅威アクターが一般の事業活動に紛れ込むことを可能にし、検知を著しく困難にします。多くの事案において、「侵害」は高度なエクスプロイト攻撃ではなく、日常的なイベントに隠れてログインに成功したにすぎませんでした。さらにこれは、認証情報を収集するフィッシングやインフォスティーラーによる侵害が過去に発生していたこと示している可能性もあります。

この調査結果は目新しいものではありませんが、組織はこうした侵入の手口が横行していることを認識し、リソースを適切に配分して被害を軽減することが重要です。AIを使った攻撃など脅威情勢の変化が大々的に報じられ、直接的な被害をもたらす脅威から組織の関心が離れている中では、このような対策が特に重要です。

AIを活用したサイバー攻撃が大きく報道されていますが、FortiGuard IRチームの調査では、現在のリスク管理の優先度を変更しなければならないほど、攻撃者がAIを活用しているという証拠は見つかっていません。

Guard IRの調査結果

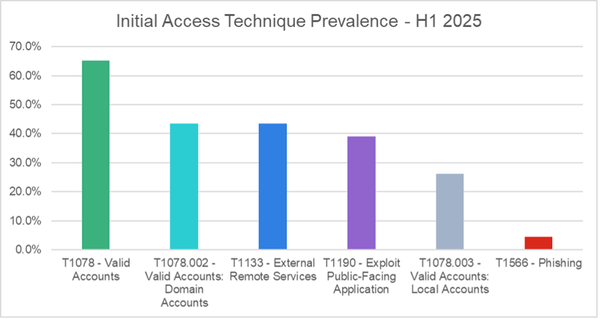

フォーティネットが調査した事案では、攻撃者は以下の方法で初期アクセスを確保していました。

・認証情報の侵害:攻撃者は、フィッシングによる収集、再利用されたパスワードの悪用、イニシャルアクセスブローカー(IAB)からの購入といった方法で認証情報を入手し使用していました。FortiGuard IRチームはFortiReconチームと協力し、被害者に関連する売却済みの認証情報を特定することができました。

・外部のリモートサービス:侵害された認証情報を正規のアカウントで悪用するための主な手段として、VPNサービスが使用されていました。攻撃者は被害者のVPNを使って一時的なワークステーションを認証し、それを足掛かりにして侵入を続けました。

・公開アプリケーションの悪用:金銭目的の攻撃者は、脆弱性(大半はNデイ脆弱性)を悪用して不正にアクセスし、まずは正規のリモート管理ソフトウェア(AnyDesk、Atera、Splashtopなど)を配置して足掛かりを作っていました。

内部に侵入した攻撃者は多くの場合、以下を実行します。

・正規のリモートアクセスツールの悪用:調査した事案では、AnyDesk、Splashtop、Atera、ScreenConnectが最も頻繁に確認されました。クライアントが正当な理由でこれらのツールを使用する一方、脅威アクターは独自のインスタンスをドロップし、足掛かりや二次的な永続性を確立していました。

・正当なアカウントを利用した「手動」ラテラルムーブメント:組み込みツール(RDP、SMB、WinRM)を使用した広範なラテラルムーブメントが観測されました。その多くは「手動」で実行されていたようです(つまり、1人の敵対的オペレーターが、VPNで認証されたエンドポイントと、被害者ネットワーク内の個々のエンドポイントの間を順次移動していました)。

・「手動」によるデータ流出:観測された多数の攻撃者は、インストール済みのRMMとRDPアクセスを使用し、「ドラッグアンドドロップ」操作でデータを自身のインフラストラクチャに直接流出させていました。この方法は、T1567 – Webサービス経由の情報流出などの公然たる漏洩手法に比べて抑止や検知がより困難です。流出したデータを特定するための痕跡が限られているからです。

・既知のツール(Mimikatz)を使用した認証情報のダンプ、Zerologonの悪用:攻撃者が追加情報や上位の認証情報を必要とする場合は、T1003 – OS認証情報のダンプの各種サブテクニックを実行するためにMimikatzとその抽出情報が多用されること、また、Zerologonが頻繁に悪用されることが継続的に確認されました。

事例紹介

・ケースA:VPNの不正利用(ランサムウェア):ITチームは自社のサーバーが暗号化されていることを発見しましたが、攻撃者がハイパーバイザーを暗号化したため、仮想マシン自体にはアクセスできませんでした。調査の結果、攻撃者が正当な認証情報を使用して、被害者のVPNで認証を行ったことが判明しました。このVPNはMFAを用いずに構成されていたため、攻撃者は被害者の環境内で無制限のアクセス権を取得できました。攻撃者はこのアクセス権を使用して、侵害されたユーザーのブラウザにキャッシュされていた、ハイパーバイザー管理インタフェースの認証情報を入手し、ランサムウェアを展開しました。

・ケースB:リモートアクセスツールの悪用(APT):攻撃者は窃取したドメイン管理者アカウントを利用して、MFAなしで構成された被害者のVPNで認証を行い、被害者のシステムにAnyDeskをデプロイしました。この攻撃は、RDPセッションとグループポリシーを組み合わせて実現されたものです。正規のITオペレーションに悪意のあるトラフィックを紛れ込ませることで、検知を遅らせることができます。

・ケースC:エッジの侵害と手動操作(ランサムウェア):攻撃者は、公開されたサーバーでNデイ(12ヵ月)脆弱性を悪用し、アクセス権を取得しました。次に、永続性を確保するため、侵害されたサーバーにAnyDesk、Splashtop、Ateraをデプロイしました。続いて、サーバーへのアクセスを悪用し、サービスアカウントを装った特権アカウントを作成しました。そして、それらの特権アカウントを使ってRDP経由で水平移動し、重要な恐喝文書を手動で指定した後、Resticを介してデータを流出させました。

重要なポイント

さまざまな脅威アクターが、リモートアクセスソフトウェアと正当なアカウントを使って検知を回避するという、同種のアプローチを採用しています。この共通のアプローチは、IDに重点を置いた防御と、リモートアクセスツールの監視が必要であることを示しています。これらのツールは、単一のエンドポイントにおいて明らかに悪質なマルウェアや振る舞いを検知することに主眼を置くEDRツールによる検知を頻繁に回避します。

FortiGuard IRはこうしたフォレンジック情報を使用して、脅威アクターによってシステムから削除されたファイル、例えばGMERというツールをgomer.exeに改名したものや、悪意のあるバッチファイルの実行の証拠を入手することができました。

攻撃者がこのアプローチを好む理由

・ステルス性:攻撃者の行動は、正当なユーザーや管理者の振る舞いのように見えます。環境内でのエンドユーザーの矛盾した振る舞いを監視するアラートを設定していなければ、攻撃者がミスをしない限り、標準的な制御による検知は望めません。

・制御のパイパス:マルウェアとエンドポイントの振る舞いに焦点を当てた防御では、ユーザー/IDベースの異常が見落とされがちです。特に、複数のエンドポイントにまたがる痕跡を分析しなければ検知できない異常、例えば不可能な移動を示すログインイベントや、妥当な業務利用の範囲を超えたデータアクセスなどがこれに該当します。

・速さ:正当なアカウントを使用すると、脅威アクターは機密度の高いシステムに直接移動できます。必要なアクセス権をすでに所持していれば、新しいアカウントを作成する必要はありません。さらに、RDPなどのサービスを利用することで、侵害されたユーザーのワークフローを悪用し、正規ユーザーのワークフローでサービスや重要なデータを素早く特定することもできます。

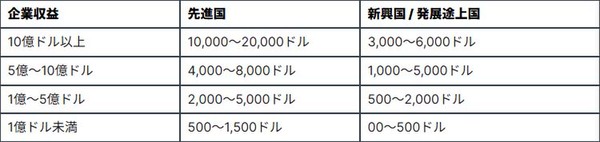

・低コスト:世界中のあらゆる業種でインフォスティーラーや認証情報収集キャンペーンが拡大し続ける中、盗まれた情報はより安価で入手しやすくなっています。図3は、世界中の組織が認証情報を購入するための表示価格の目安を示しており、アクセスの種類と被害者のタイプに関連する価格帯が記載されています。

・必要なスキルの低さ:多くの事案において、攻撃者は正当な認証情報を使用するだけで、VPNで認証を行いRDP経由で被害者のネットワーク内を移動できたことが確認されています。目的達成の出発点として、これは極めて低いハードルです。

防御側の課題

こうした動きに対抗するには、多くのEDRソリューションに組み込まれている一般的な検知ロジックではなく、IDおよび振る舞いベースの検知への転換が求められます。以下の検知および強化策の大部分は、それを導入する組織に固有の振る舞いに合わせて調整された場合にのみ有効であり、これらを効果的に実施するにはセキュリティチームによる投資が必要です。

例:

・正常なアカウント活動のベースラインを設定し、そこからの逸脱を警告する:例えば、決められた時間に所定のシステムまたはアプリケーションにのみアクセスするはずのユーザーが、それ以外の処理を行った場合、異常としてフラグを付け、さらに詳しい調査を行います。

IDのセキュリティ

・請負業者、ベンダー、特権アカウントを含むすべてのユーザーにMFAを適用する:正当なサードパーティのアクセスを許可するために、セキュリティ構成の要件が緩和されることがよくありますが、攻撃者はそこにつけ込みます。

・ネットワーク内でMFAを適用する:境界の保護にMFAを使用するのは有効ですが、これを内部で適用することにより、侵害発生時の影響を軽減し、攻撃者の侵入時間を引き伸ばすことができます。また、検知の機会も増大します。

・条件付きアクセスポリシーを適用する:これにより、組織はアカウントの侵害をより迅速に検知し、攻撃者がキルチェーンを高速で移動するのを阻止できるようになります。条件付きアクセスポリシーを適用できない場合でも、重要なデータやサービスへのアクセスをログに記録できるという利点があります。内部のMFAの場合と同様に、異常な振る舞いを特定するための追加データも入手できます。

・最小限の特権アカウントを適用する:環境内での特権アカウントの使用を制限し、VPNインフラストラクチャを使用した認証ができないようにします。さらに、特権アカウントの不正利用を検知する機能を設定します。

リモートアクセス制御

・業務上の目的に不要な場合は、AnyDesk、Splashtop、Atera、ScreenConnectなどのRMMツールを明示的に制限する:RMMツールの新規インストールや関連するバイナリの実行を監視し、それらの処理に関連するネットワーク接続を検知する機能を実装します。過去6ヵ月間に観測された中では、RMMツールが最も広く利用されていました。優れたオープンソースプロジェクトであるLOLRMMは、RMMツールを網羅したリストを、ツール使用の検知に関する詳細情報と共に提供しています。

・ビジネス機能のサポートで明確に必要とされていない場合は、SSH、RDP、WinRMを無効にする:無効後は、これらのツールが使用された場合のインシデントを検知する機能を実装します。攻撃者は、これらのツールを再度有効にすることがよくあるため、トリガーが設定されていない場合、組織は信頼性の高い検知の機会を逃す可能性があります。

ユーザーの異常な振る舞い

・不審なリモートアクセスアクティビティを監視する:不可能な移動シナリオ(従業員があり得ない場所からログオンするなど)、通常の業務時間外のシステムアクセス、一般ユーザーによるオフィス内エンドポイントへのリモートログインは、無償で利用可能なログを使って検知でき、その有効性は実証済みです。

・アカウントを共有する複数のシステムで異常なアカウントアクティビティを監視する:これはユーザー、管理者、およびサービスアカウントに対して適用します。例えば、ひとつのアカウントが複数のシステムに同時にログインした場合や、複数のアカウントが短期間に同じシステムにログインした場合は、アラートを発行します。

・リモートデスクトッププロトコル(RDP)の不正使用:RDPの使用は管理者やITサポートにとって日常的な行為ですが、通常は承認済みのワークステーションまたはサーバーからしか使用しません。RDPログオン(ログオンタイプ10)を監視し、発信元ホストを既知の承認済み管理システムのリストと照合することで、ラテラルムーブメントを特定できます。

推奨されるフォーティネットのソリューション

以下のフォーティネット製品を使用して、本ブログで紹介した攻撃手法に対する防御を強化し、検知、可視性、レスポンスを改善することができます。

・FortiRecon:外部の攻撃対象領域を常に監視し、流出したデータや侵害された認証情報が悪用される前に、それらに関するアラートを発行します。

・FortiSIEM:ハイブリッド環境におけるユーザーやシステムの不審なアクティビティを相関付け、アカウントの不正使用や異常なログインを特定します。

・FortiDeceptor:おとりを使ってラテラルムーブメントをリアルタイムで検知および調査し、認証情報の悪用や内部偵察を早期に警告します。

・FortiNDR:高度な振る舞い分析とAI主導の脅威検知によって、不審なネットワークアクティビティを特定して封じ込めます。

・FortiEDR:ランサムウェアによる暗号化や認証情報のダンプなど、エンドポイントでの悪意あるアクティビティを検知および阻止します。

これらのソリューションを組み合わせることで、エンドポイントからクラウドにまで可視性が拡張され、防御者はキルチェーンの早い段階でステルス性の侵入を検知すると共に、攻撃者の滞留時間を短縮することができます。

結論

FortiGuard IRチームが調査した侵害には、攻撃者は力ずくで押し入る必要はなく、ただログインすればいい、という共通点がありました。

正当なアカウントや正規のリモートアクセスツールの悪用は、依然として企業の防御における最大の死角のひとつです。IDの保護、アクセス制御、振る舞い監視を強化している組織は、損害が生じる前に、こうしたマルウェアを使用しないステルス侵入を阻止する体制を整えることができます。

敵対的な活動を緩和するための詳しいガイダンスは、最新の年次レポート「FortiGuardインシデントレスポンス インサイトレポート2024年度版:対策の成否とその理由」でご確認いただけます。

FortiGuardセキュリティアドバイザリサービス

FortiGuardセキュリティアドバイザリサービスは、専門家によるガイダンスと伴走型サポートを提供し、組織におけるサイバーセキュリティインシデントの評価、対策、対応を支援します。特定のベンダーに依存しないこれらのサービスは、インシデントが発生する前、あるいは侵害の進行中にレジリエンスを強化し、人、プロセス、テクノロジーに関連するギャップを解消することを目的としています。

組織でサイバーセキュリティインシデントが発生し、支援を必要としている場合は、FortiGuard IRが無償で綿密なコンサルティングを行い、お客様のレスポンスを支援する方法を決定します。こちらからお問い合わせください。

この記事の編集者は以下の記事もオススメしています

-

sponsored

ウクライナ警察を装うフィッシング、SVGファイル悪用で感染広がる -

sponsored

暗号通貨マイニングボットネット「H2Miner」とランサムウェア「Lcryx」が活動中 -

sponsored

インターポールのサイバー犯罪壊滅作戦をフォーティネットが支援 -

sponsored

クラウドを悪用したTruffleNet攻撃インフラストラクチャを分析 -

sponsored

ホリデーシーズンを狙うサイバー犯罪に注意!