ESET/サイバーセキュリティ情報局

パスワードは複雑さより“長さ”が重要? 米機関がガイドラインを更新

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「【2025年10月 マルウェアレポート】NISTの新基準によって変わる安全なパスワード管理の考え方」を再編集したものです。

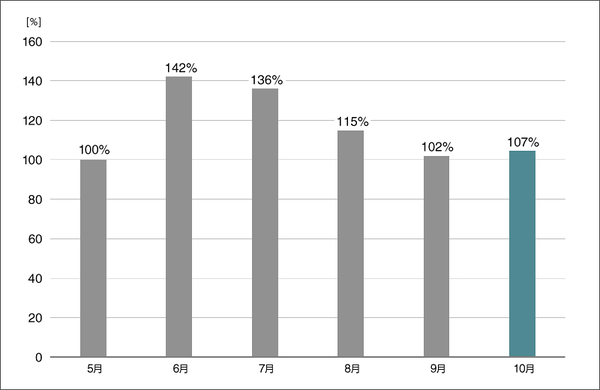

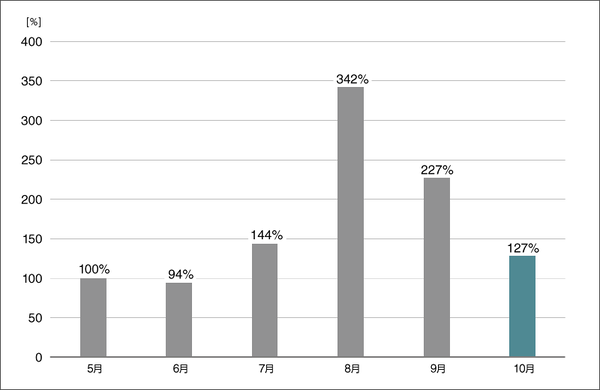

2025年10月(10月1日~10月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

*1 検出数には PUA(Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

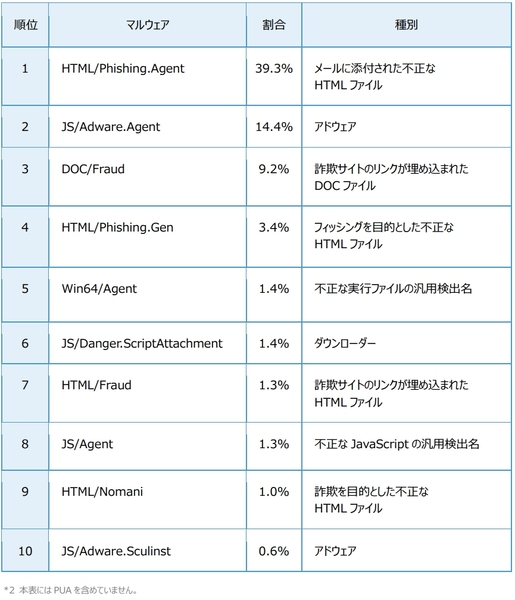

2025年10月の国内マルウェア検出数は、2025年9月と比較して増加しました。検出されたマルウェアの内訳は以下のとおりです。

10月に国内で最も多く検出されたマルウェアは、HTML/Phishing.Agent でした。

HTML/Phishing.Agent は、メールに添付された不正な HTML ファイルの汎用検出名です。HTML ファイル内に埋め込まれた URL にアクセスすると、個人情報の窃取、マルウェアのダウンロードといった被害に遭う可能性があります。

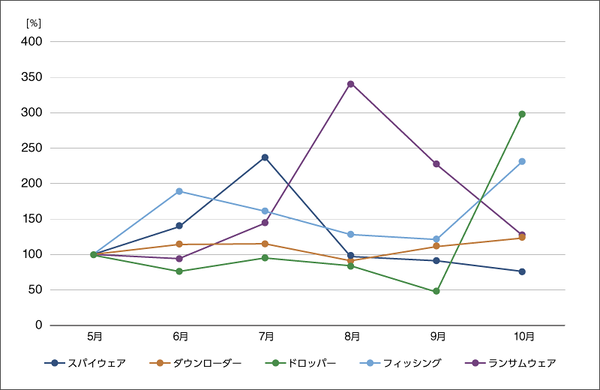

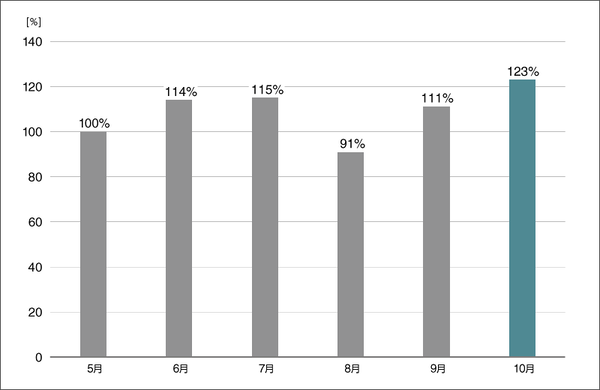

2025年10月にESET 製品が国内で検出したマルウェアの種類別の推移は、以下のとおりです。以降のグラフには PUA が含まれています。

2025年10月は 9 月から引き続きランサムウェアの検出数が減少しました。一方、フィッシングやドロッパーの検出数は増加しました。

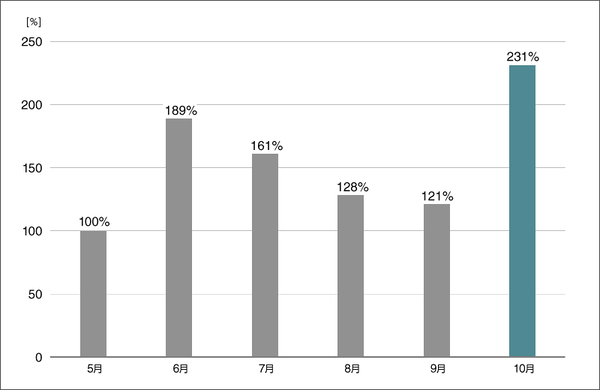

2025年10月に ESET 製品が国内で検出したマルウェアの OS 別推移は、以下のとおりです。

2025年10月は Android を狙ったマルウェアの検出数が大幅に増加しました。

米国のデジタルアイデンティティに関するガイドラインが更新

2025年7月末に、デジタルアイデンティティに関するガイドラインである SP 800-63B が更新されました。これは NIST(米国標準技術研究所)が制定したデジタルアイデンティティ管理に関する基準です。デジタルアイデンティティ管理とは、「誰が」「どのシステムやデータに」「どんな方法で」アクセスできるのかを制御・証明する技術や運用方法を意味します。

SP 800-63B は今後米国の政府機関のシステムが従うべき基準として扱われるため、米国政府が企業にシステム開発やクラウドサービスを発注する時に要件として求めるケースが増えていくと予想されます。

EU サイバーセキュリティ庁や日本の独立行政法人情報処理推進機構、国家サイバー統括室など、多くの政府機関が、NIST の SP800 系ガイドラインをセキュリティルール策定の参考としてきました。SP 800-63B もまた、今後国際的なパスワード・認証設計のデファクトスタンダードとして扱われていくものと思われます。

日本国内のサービスを考えるうえでも、SP 800-63B は認証設計・ユーザー管理・パスワード運用の重要な指針となるでしょう。

SP 800-63B には、主に以下のような要素が含まれます。

・認証に関する基本原則

・パスワードに関する要件

・多要素認証の定義と要求

これらの基準は本来パスワードポリシーを制定する側が意識するべき基準であり、ユーザー側が意識しなければいけないものではありません。しかし、特にパスワードに関する要件については、最新の信頼できる基準を理解しておくことで、より安全かつ効率的にサービスを利用できるようになります。具体的には、最新のガイドラインに沿ったパスワードポリシーを設定していないサービスを利用する際に、管理しやすく強固なパスワードを自ら選択できるようになります。

なぜ安易なパスワードを利用してはいけないのか、安全なパスワードとはどういうものなのかを、NIST の新しいガイドラインを参考に再確認してみましょう。

SP 800-63B の概要

2025年7月末に公開された SP 800-63B は、2017 年に公開された旧版を更新したものです。2017年から2025年までの8年間で、パスワードに関する基準がどのように変化したのかを確認します。

ユーザーがパスワードを設定する上で参考になるのが、表内の最小文字数・最大文字数・構成ルールの三項目です。どの項目においても、2017 年から 2025 年で最低要件に変化はありません。しかし、より安全なパスワードが設定されるよう基準が明記されるようになりました。

パスワードの文字数や複雑さによって、パスワードの解析にかかる時間がどのように変化するのかを HiveSystems 社が調査しています。この調査でも、8 文字以下のパスワードは突破される危険性が高く、15 文字以上のパスワードは安全性が高いとされています。

現行のサービスでは、大文字や記号を混ぜたパスワードが強制されるケースが散見されます。しかし、新しいガイドラインでは、強制することでむしろパスワードがワンパターンになってしまうことから、ルールとして課すべきではないとされました。ユーザーは自分が管理できる範囲で、複雑かつ安易ではないパスワードを選ぶべきということです。

<NIST 新基準における良いパスワードと悪いパスワードの一例>

悪いパスワード: P@ssWord

(記号を使っているが、推測しやすい)

良いパスワード: HK480gam258a5k8lm0

(記号は使っていないが、ユーザー個人にしかわからない語呂合わせを含むもの)

また、同じく現行のサービスでよく採用されているルールとして、「定期的なパスワードの変更」ルールが挙げられます。このルールは「避けるべき」ではなく、明確に禁止されることになりました。ユーザーに定期的なパスワード変更を求めると、安易なパスワードの使いまわしが増えることがイギリスの調査で判明しています。そのため、パスワードの変更は侵害が発生したときのみ行い、強固なパスワードを継続的に使用してもらうことが推奨されています。

よく使用されるパスワードがどういうものであるかを理解して、他者に予想されにくい強固なパスワードを設定してください。

パスワードの漏えいで発生しうる被害

ここまで、NIST の新しいガイドラインを参考に、安全なパスワードについて考えてきました。ここからは、脆弱なパスワードを使用し続けることで発生しうる被害について紹介します。

IPAが開設している情報セキュリティ安心相談窓口には、毎月百件前後の不正ログインに関する相談が寄せられています。情報セキュリティ安心相談窓口への相談件数は 2025 年に入って大きく増加しました。特に2025年7~9月期は前年同期比で3倍以上の相談件数となっており、個人・企業を問わず不正アクセスを目的とした攻撃が苛烈になっている状況がうかがえます。

また、IPA は不正アクセスの要因の1つとして、「単純なパスワードが推測されること」を挙げています。

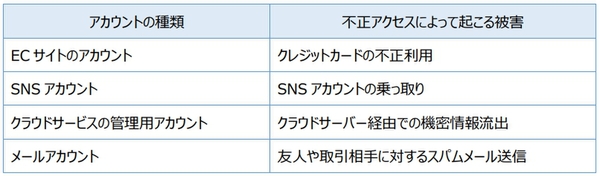

攻撃者がユーザーのアカウントに不正アクセスを行うと、アカウントの種類に応じて以下のような被害が発生します。

また、海外では、1人の従業員のアカウントが不正アクセスされ、それを起点として大規模なランサムウェア事案が発生した事例が報告されています。

個人の手を離れて、組織や家族に被害が及ぶこともあるため、上記の NIST のガイドラインを参考に今一度パスワードを見直してみてください。

まとめ

2025年10月のマルウェアレポートでは、NIST のデジタルアイデンティティに関するガイドラインである SP 800-63B の更新について取り上げました。また、特にパスワードポリシーに関わる部分を紹介し、ユーザーがより安全なパスワードを設定するためのポイントを整理しました。

パスワードの文字数や複雑さは、パスワードに対する攻撃が高度化している今でも、依然として安全確保のために有効です。また、パスワードが利用中のサービスから流出していないかを確認し、侵害されたパスワードは別のパスワードに変更することも大切です。

前段で紹介したように、個人・団体を狙った不正アクセスは増加傾向にあります。パスワードの利用や設定に関して、NIST のガイドラインを参考に今一度見直しをしてみてください。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。下記の対策を実施してください。

1.セキュリティ製品の適切な利用

1-1. ESET 製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET 製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。

1-2. 複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。

2.脆弱性への対応

2-1. セキュリティパッチを適用する

マルウェアの多くは、OS に含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などの OS のアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office 製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。

2-2. 脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。

3.セキュリティ教育と体制構築

3-1. 脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。

3-2. インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処する

ことができます。

4.情報収集と情報共有

4-1. 情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。

4-2. 情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとの ISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。

※ESET は、ESET, spol. s r.o.の登録商標です。Microsoft、Windows、OneNote は、米国 Microsoft Corporation の、米国、日本およびその他の国における登録商標または商標です。