中国から台湾、日本、マレーシアへとアジアを縦断したWinos 4.0攻撃

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「マルウェアの追跡と攻撃の拡大:アジアを縦断するハッカーグループ」を再編集したものです。

影響を受けるプラットフォーム:Microsoft Windows

影響を受けるユーザー :Microsoft Windows

影響 :窃取された情報が将来の攻撃に利用される可能性

深刻度 :高

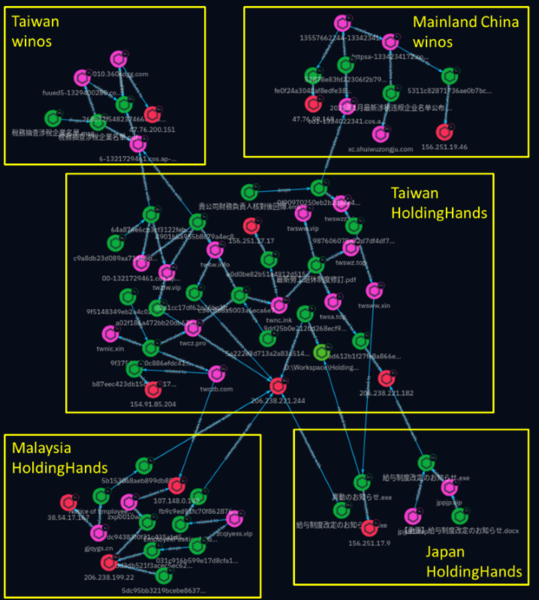

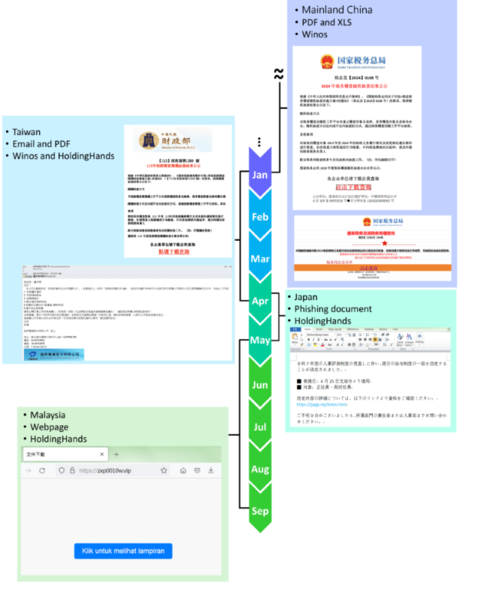

2025年1月、FortiGuard Labsは台湾のユーザーを標的とするWinos 4.0攻撃を確認しました。2月には、この脅威アクターがマルウェアファミリーを改変し、活動を拡大させていることが判明しました。当初は単独事案と思われたこの攻撃は、中国から台湾、次いで日本、そして最近ではマレーシアへと拡大した広範なキャンペーンの一部でした。

本ブログでは、これらのキャンペーンの戦略的つながりを特定した方法を紹介し、一見すると無関係に思える攻撃が、共通のインフラストラクチャやコードパターン、展開戦術によってどのように結びついているかを明らかにしていきます。

脅威ハンティング

このキャンペーンはフィッシングメールを使用しており、添付のPDFファイルには悪意のあるリンクが埋め込まれていました。

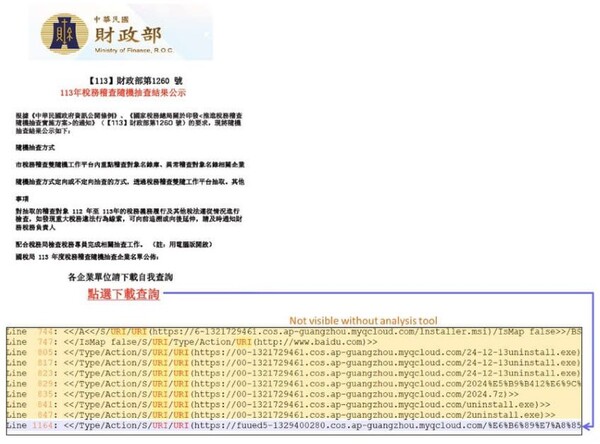

PDFファイルは財政部の公式文書を装い、そこに埋め込まれた多数のリンクにはWinos 4.0を配信するものも含まれていました。下の図は、キャンペーンで使用されたフィッシング用PDFファイルで確認されたリンクを示しています。

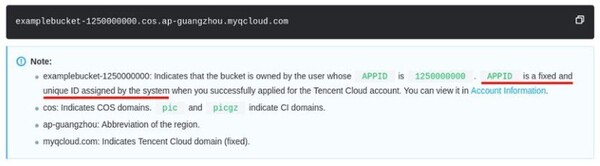

リンク先の大半はTencent Cloudのストレージでした。アナリストは、URLに埋め込まれたIDから、多数のファイルが同一のアカウント所有者に帰属することを突き止めました。Tencent Cloudの公式文書によると、上記のスクリーンショットにある1321729461と1329400280は固有のIDです。したがって、これと同じIDが含まれたその他のリンクは、同一のアカウント所有者のものということになります。

私たちはこれらのIDを使用して、HoldingHandsを配信するファイルなど、関連するPDFファイルをさらに入手しました。新たに発見されたPDFファイル内のおとりには、財政部の公式文書だけでなく、別の政府機関からの公式文書や注文書を偽装しているものもあります。

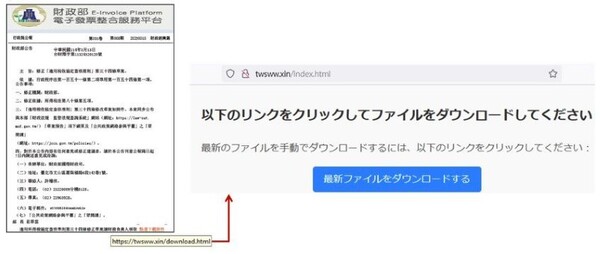

この段階で、独自ドメインのリンクを介してマルウェアが配信されます。ただし、古いPDFファイルでは、クラウドストレージのリンクが使用されていました。これらのドメインには共通の命名パターンがあり、セカンドレベルドメインに台湾の略語であるtwが含まれています。リンクは最新のマルウェアをホストしているWebページを指しているため、分析が困難になっています。なぜなら、アナリストがペイロードを入手する前に、ダウンロードリンクや必要な情報(解凍パスワードなど)が削除される可能性があるからです。ただし、ハッカーが不注意な場合は、ここから情報を得られることもあります。日本を標的とする新たな攻撃を特定できた事例を以下に示します。

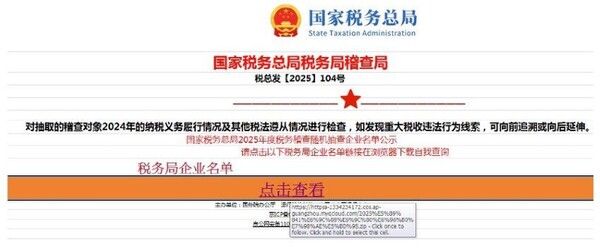

あるPDFファイルは台湾の税制改正案に偽装しており、日本語のページにリダイレクトされます。そこで被害者はZIPファイルをダウンロードするよう誘導され、そのZIPファイルがHoldingHandsのペイロードを配信していました。ダウンロードリンク「twsww[.]xin/download[.]html」に「tw」が含まれていることから、この攻撃が台湾を標的にしているという確信を抱きます。ところが、このリンクは日本語で書かれたWebページへと移動し、ユーザーに最新のファイルをダウンロードするよう促します。日本語ページからダウンロードされたZIPファイルには、HoldingHandsのペイロードを配信するEXEファイルが含まれています。以前の攻撃と同じく、EXEファイルにはすべての必要なファイルが埋め込まれており、それらがドロップされて攻撃フローが実行されます。

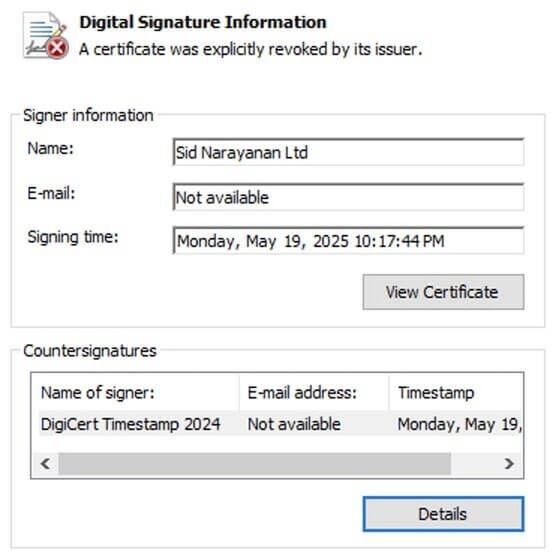

C2のIPアドレスは156[.]251[.]17[.]9です。このIPアドレスは、HoldingHandsの亜種で使用されたアドレスと同じで、PDF内のリンクからダウンロードされると考えられます。これにより、台湾と日本を標的にした2つの攻撃の関係性が強まります。EXEファイルは、検知を回避するために正規のデジタル署名が施され、BackDoor.pdbを指すデバッグパスが含まれています。これも、進化したHoldingHandsとの関係性を示すものです。デバッグディレクトリは次のとおりです。

D:\Workspace\HoldingHands-develop\HoldingHands-develop\Door\x64\Release\BackDoor.pdb

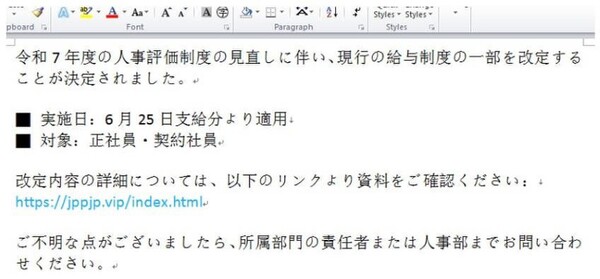

以上の手掛かりをもとに、さらに別の関連ファイルを特定し、最終的には、感染経路と思われるWord文書を確認することができました。Word文書内のリンクもユーザーを誘導し、HoldingHandsの亜種をホストしているページをダウンロードさせます。

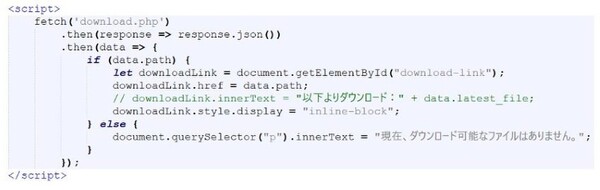

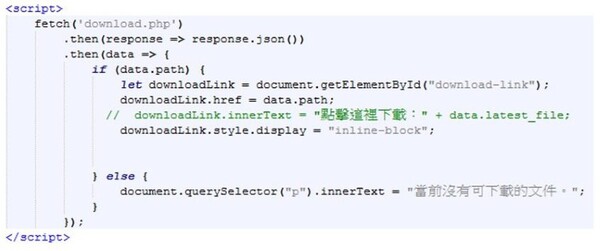

ダウンロードページは図5に示したものと同じです。実際のダウンロードリンクは、このページのスクリプトには保存されておらず、JSONデータから取得されます。こうしてリンクとWebページとの関連性を隠蔽し、脅威ハンティングを妨害しています。

このスクリプトは、さまざまな攻撃のために複数のWebページで繰り返し使用されました。例えば、台湾を標的にした2025年3月のフィッシングメールでは、添付されたHTMLファイルから、これと同様のコードが含まれたダウンロードページにリダイレクトされます。

ここで注目すべきは、添付のHTMLファイルに、中国に対する攻撃で使用された偽画像へのリンクが含まれている点です。添付されたHTMLファイルのソースコードを図10に示します。

twswzz[.]xin/index[.]htmlのリンク先は、図9にソースコードを示したダウンロードページです。Tencent Cloudのリンクは、中国を標的とした偽画像を指しています。

図10のAPPIDを追跡したところ、別のTencent Cloudリンクと、中国を標的にExcel文書を悪用する一連のフィッシング攻撃が特定されました。このExcel文書の最も古い履歴は2024年3月に作成されています。台湾での攻撃と日付が近いファイルの中に、Winos 4.0が見つかりました。

進行中の攻撃(マレーシア)

最近の攻撃はマレーシアに移っています。twczb[.]comは、以前に台湾向けのフィッシングで使われたドメインです。このドメインが、マレーシアでの活動で使用されたのと同じIPアドレスに解決されることを発見したアナリストは、これらのキャンペーンが関連していると確信しました。

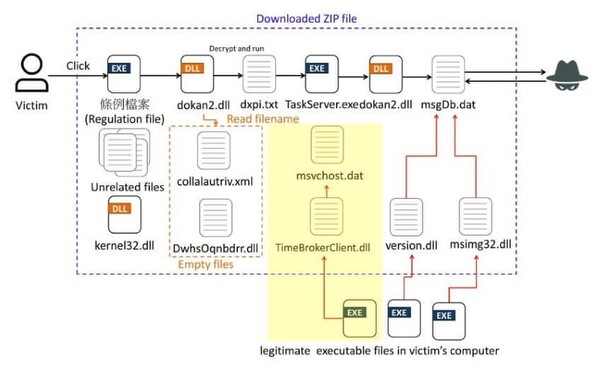

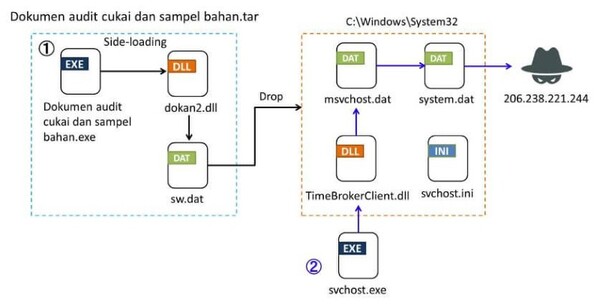

マレーシアでのキャンペーンも、単純なフィッシングページを使ってユーザーを騙し、HoldingHandsをダウンロードさせます。現在は、HoldingHandsの配信に、これまでとは異なる多段階フローが使用されています。以前の攻撃の主な実行フローでは、次の段階のDLLサイドローディングに使用するEXEファイルがディスクにドロップされるため、フォレンジック情報が残ります。

これまでの亜種とは異なり、後半の攻撃段階はWindowsタスクスケジューラーのサービスによって呼び出されるため、振る舞いベースの検知がさらに困難になります。

技術分析(dll / datチェーン)

dokan2.dll

dokan2.dllはsw.datのシェルコードローダーとして動作します。dokan2.dllの読み込みにはDokumen audit cukai dan sampel bahan.exeが使用されます。このEXEファイルはソーシャルエンジニアリング用のおとりで、税務監査の書類を装って被害者にDLLを実行させます。dokan2.dllは、本来はオープンソースプロジェクト「Dokany」のライブラリです。このキャンペーンでは、脅威アクターが同じ名前を付けて悪意のあるDLLを作成し、Dokanyの制御プログラム(Dokumen audit cukai dan sampel bahan.exe)を利用して悪意あるdokan2.dllを読み込みます。

sw.dat

sw.datは、必要なファイルを作成し権限を昇格させることで、マルウェア用の環境を準備します。旧型亜種で使用された機能は維持されています。例えば、物理的にインストール済みのRAMをチェックするVM対策や、TrustedInstallerサービスのスレッドを偽装して最高権限を取得する権限昇格などがあります。残りのインストールプロセスでは、以下のファイルがC:\Windows\System32にドロップされます。

| ファイル | 説明 |

| svchost.ini | VirtualAlloc関数のRVA |

| TimeBrokerClient.dll | 正規のTimeBrokerClient.dllの名前をBrokerClientCallback.dllに変更 |

| msvchost.datmsvchost.dat | 暗号化されたシェルコード |

| system.dat | 暗号化されたシェルコード |

| wkscli.dll | (未使用) |

さらに、セキュリティ製品のリストからアクティブなプロセスを列挙し、ホストで動作中の防御を特定します。

| 製品 | プロセス |

| Norton | nllToolsSvc.exe, NortonUI.exe, NortonSvc.exe |

| Avast | afwServ.exe, AvDump.exe, wsc_proxy.exe |

| Kaspersky | avp.exe |

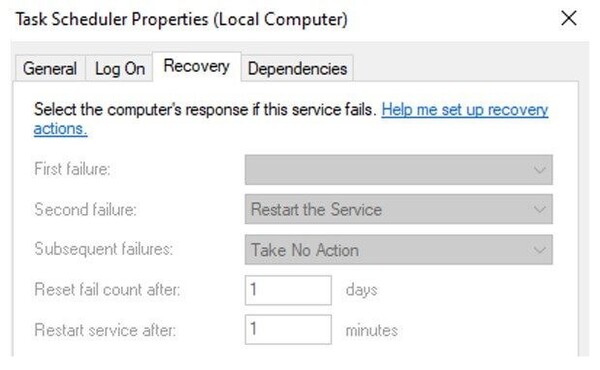

NortonとAvastに関連するプロセスが見つかった場合は、wkscli.dllをドロップします。wkscli.dllは、多くのWindowsプロセスでサイドローディングすることができます。ただし、今回の攻撃ではwkscli.dllの目立った振る舞いは確認されていません。NortonとAvastの関連プロセスをチェックした後、avp.exeを確認し、リストにあるアンチウイルスプロセスが見つかった場合は処理を中止します。アンチウイルスプロセスが見つからなければ、タスクスケジューラーを終了します。タスクスケジューラーはsvchost.exeでホストされるWindowsサービスで、ユーザーが特定の操作やプロセスを実行するタイミングを制御できる機能です。タスクスケジューラーのリカバリ設定では、サービス停止の1分後に再起動するようデフォルトで指定されています。

タスクスケジューラーが再起動するとsvchost.exeが実行され、悪意のあるTimeBrokerClient.dllが読み込まれます。この呼び出しメカニズムではプロセスを直接起動する必要がないため、振る舞いベースの検知はいっそう難しくなります。

TimeBrokerClient.dll

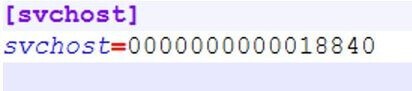

TimeBrokerClient.dllは読み込まれると、自身を読み込んだプロセスの名前を最初に確認します。プロセス名の中のASCII値を合計し、0x47Aと等しい場合のみ処理を続行します。当該プロセスがsvchost.exeであれば、合計は0x47Aになるはずです。その後、VirtualAlloc関数を呼び出し、msvchost.datの暗号化データ用にメモリを割り当てます。VirtualAlloc関数の仮想アドレスは、svchost.iniに格納されたRVAをkernel32.dllのイメージベースに加算して計算されます。このイメージベースは、GetModuleHandleA関数を呼び出すことで取得されます。svchost.iniファイルを見落とすと、呼び出しは失敗します。

さらに、svchost.iniおよびmsvchost.datというファイル名は、読み込みプロセスの名前(通常はsvchost)とファイル名の残りの部分を組み合わせて生成されます。したがって、呼び出しメカニズムをよく理解していなければ、分析は困難になります。プロセス名は、msvchost.dat内のデータの復号鍵としても機能し、これも分析を妨害する手口のひとつとなります。データはシェルコードに復号され、メモリ内で実行されます。

msvchost.dat

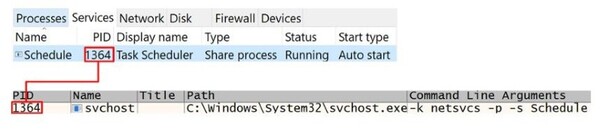

この段階では、system.datに格納されたデータが復号され、HoldingHandsのペイロードが取得されます。まず、現行プロセスのコマンドラインをチェックし、コマンドラインが以下の場合のみ処理を続行します。

C:\windows\system32\svchost.exe -k netsvcs -p -s Schedule

svchost.exeは、複数のサービスをホストするシステムプロセスです。開始するサービスは引数によって決定されます。したがって、msvchost.datは上記のコマンドラインを使用して、コードが予定通りに実行されることを確認します。先にsw.datで実行された、アンチウイルスプロセスのチェックも行われます。

msvchost.datのシェルコードはタスクスケジューラーを介して間接的に呼び出されるため、ユーザーとは別のセッションで動作します。したがって、ユーザーレベルのアクセスを回復するために、追加の手順が必要になります。HoldingHandsのペイロードをユーザーレベルで実行するには、WTSEnumerateSessions関数を呼び出し、すべての端末セッションのリストを取得します。次に、ユーザーがログオンしていることを示すアクティブセッションを探します。続いて、ログオンユーザーのアクセストークンを複製し、シェルコードがユーザーのセキュリティコンテキストを偽装できるようにします。

さらに、ログオンユーザーの環境変数も取得します。それらの変数をCreateProcessAsUserW関数に渡すとtaskhostw.exeが起動し、そこにsystem.datの復号データが注入されます。最後に、taskhostw.exeが実行されているかどうかを5秒ごとにチェックし、taskhostw.exeが動作していない場合は新しいインスタンスにペイロードを注入します。

HoldingHandsペイロード

HoldingHandsのペイロードは、基本的には以前の攻撃から変更されていません。主な追加機能は、レジストリエントリを介してサーバーのIPアドレスを更新する新しいC2タスクです。これにより、攻撃者はマルウェアを再展開せずにインフラストラクチャを変更できます。最も顕著な変更点は、サーバーのIPアドレスを更新するために、ペイロードが新しいC2タスクをサポートするようになったことです。このタスクのコマンドは0x15です。IP更新のレジストリキーと値を以下に示します。構成用のレジストリキーは、以前の攻撃でも確認されたHKEY_CURRENT_USER\SOFTWARE\HHClientから変わっていません。

| レジストリキー: HKEY_CURRENT_USER\SOFTWARE\HHClient |

| 値名:AdrrStrChar |

| 値:{IPアドレス} |

一方、ペイロードを終了するコマンドは0x15から0x17に変更されました。

結論

脅威アクターは、相変わらずフィッシング用のおとりや多層的な回避術を使用して、自らの活動を隠蔽しながらマルウェアを配信しています。しかし、同じ戦術が使われているということは、国境をまたいだキャンペーンを結びつける貴重な手掛かりとなります。FortiGuard Labsはインフラストラクチャ、再利用されたコード、振る舞いパターンを追跡し、中国、台湾、日本、そして現在はマレーシアにまで拡大している攻撃を関連付け、その過程で最新のHoldingHands亜種も特定しました。

フォーティネットは引き続きこれらの攻撃を監視し、必要に応じて適切な防御を提供します。

フォーティネットのソリューション

本レポートで説明されているマルウェアは、FortiGuardアンチウイルスで次の名称で検知されブロックされます。

XML/Agent.EFA9!tr

W64/ShellcodeRunner.ARG!tr

W64/Agent.BDN!tr

FortiGate、FortiMail、FortiClient、FortiEDRは、FortiGuardアンチウイルスサービスをサポートしています。FortiGuardアンチウイルスエンジンは、これらの各ソリューションに含まれています。その結果、最新の保護機能を備えたこれらの製品を利用するお客様は保護されます。

FortiMailは、フィッシングメールを「ウイルスの検知」として認識します。また、フォーティネットのFortiMail、Webフィルタリング、およびアンチウイルスソリューションに組み込まれているFortiSandboxは、リアルタイムのアンチフィッシング保護を備えており、既知および未知のフィッシング攻撃に対する高度な防御を提供します。

FortiGuard CDR(コンテンツ無害化)サービスは、FortiGateとFortiMailの両方で実行され、ドキュメント内の悪意のあるマクロを無害化することができます。

また、各組織で、フォーティネットが無償で提供するNSEトレーニングモジュール:FCF Fortinet Certified Fundamentalsを受講することをお勧めします。このモジュールは、エンドユーザーが各種のフィッシング攻撃を識別して自らを保護する方法を学習できるよう設計されています。

FortiGuard IPレピュテーションおよびアンチボットネットセキュリティサービスは、フォーティネット分散ネットワークからの不正送信元IPデータを集約することで、これらの攻撃をプロアクティブにブロックします。この分散ネットワークは、脅威センサー、CERT、MITRE、協力関係にある他社、その他のグローバルソースで構成され、悪意ある送信元に関する最新の脅威インテリジェンスを連携して提供しています。

お客様の組織が本件の脅威、またはその他のサイバーセキュリティ攻撃の影響を受けていると思われる場合は、フォーティネットのグローバルFortiGuardインシデントレスポンスチームまでご連絡ください。

IOC(Indicators of Compromise:侵害指標)

ドメイン

zxp0010w.vip

gjqygs.cn

zcqiyess.vip

jpjpz1.cc

jppjp.vip

jpjpz1.top

IP

206.238.199.22

206.238.221.244

206.238.199.22

154.91.64.45

156.251.17.12

206.238.221.182

38.60.203.110

Sha256

c138ff7d0b46a657c3a327f4eb266866957b4117c0507507ba81aaeb42cdefa9

03e1cdca2a9e08efa8448e20b50dc63fdbea0e850de25c3a8e04b03e743b983d

2b1719108ec52e5dea20169a225b7d383ad450195a5e6274315c79874f448caa

dc45981ff705b641434ff959de5f8d4c12341eaeda42d278bd4e46628df94ac5

0db506d018413268e441a34e6e134c9f5a33ceea338fc323d231de966401bb2c

031c916b599e17d8cfa13089bddafc2436be8522f0c9e479c7d76ba3010bbd18

c6095912671a201dad86d101e4fe619319cc22b10b4e8d74c3cd655b2175364c

03e1cdca2a9e08efa8448e20b50dc63fdbea0e850de25c3a8e04b03e743b983d

2b1719108ec52e5dea20169a225b7d383ad450195a5e6274315c79874f448caa

dc45981ff705b641434ff959de5f8d4c12341eaeda42d278bd4e46628df94ac5

804dc39c1f928964a5c02d129da72c836accf19b8f6d8dc69fc853ce5f65b4f3

1c4bc67ae4af505f58bd11399d45e196fc17cc5dd32ad1d8e6836832d59df6e6

fb9c9ed91fc70f862876bd77314d3b2275069ca7c4db045e5972e726a3e8e04c

8d25da6459c427ad658ff400e1184084db1789a7abff9b70ca85cf57f4320283

この記事の編集者は以下の記事もオススメしています

-

sponsored

フィッシング経由で侵入、新型マルウェア「MostereRAT」を確認 -

sponsored

国家と連携したサイバースパイ活動に進化した「Confucius」脅威グループ -

sponsored

より脅威が増して復活した「Chaosランサムウェア」 -

sponsored

クラウドを悪用したTruffleNet攻撃インフラストラクチャを分析